El universo de la ingeniería social es tan interesante como poderoso y divertido. Lo básico en esta perspectiva es que no hackeamos sistemas sino personas. ¿Cómo es esto? No tiene ningún sentido buscar fallos para ingresar en un sistema si podemos obtener una contraseña. Y qué mejor que buscar que alguien nos de su contraseña en lugar de intentar descifrarla. Cualquier persona atenta puede identificar fácilmente un ataque de phishing, pero así y todo, por su alto nivel de éxito, es un tipo de ataque muy utilizado a la hora de obtener credenciales ajenas. Una de las mejoras que se han sumado en este mundillo últimamente es el camuflaje, forma a través de la que aprovechando el soporte Punycode en Firefox y Chrome podemos esconder la dirección de un ataque y presentarla a la usuaria final como un dominio válido y protegido.

¿Cómo es esto?

Se trata de un truco simple por el que ingresás en una página apócrifa creyendo que lo hacés en la oficial. Algo simple y básico, pero infernalmente efectivo. El principal error de seguridad está en las usuarias finales, específicamente en su atención y formación: la mayoría de las grandes empresas -como Bancos- no contactan a las usuarias por correo electrónico, salvo que la hayan autorizado de manera explícita o sea necesaria alguna comunicación de emergencia, pero en ningún momento solicitan credenciales por esa vía. La recomendación general es prestar atención a que los enlaces dirijan efectivamente a la web en que queremos ingresar y eso sólo puede resolverse observando. ¿Por qué tanto sigilo? Porque según la investigadora Xudong Zheng un enlace puede no ser lo que parece.

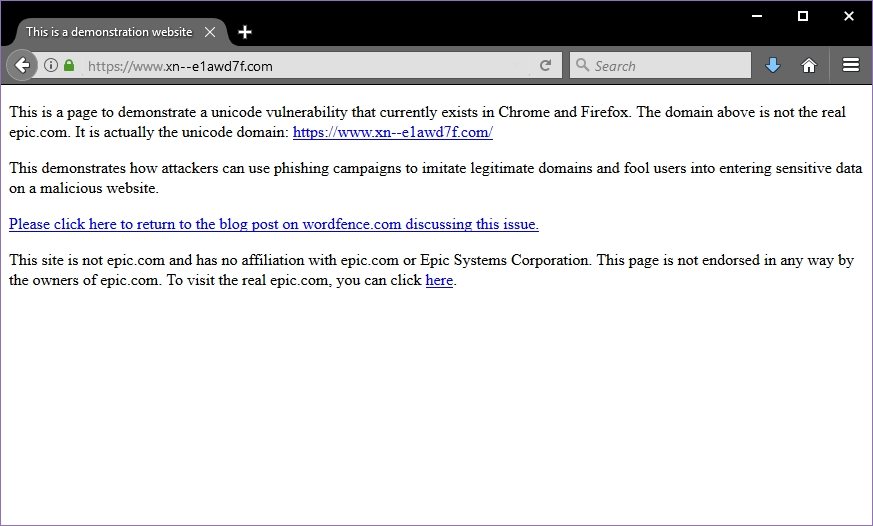

Una nueva técnica de ataque homógrafo aprovecha el sistema Punycode (que permite la codificación de caracteres especiales en dominios web). Estos caracteres especiales son muy parecidos a otros ordinarios y el ojo no logra diferenciarlos. Un ejemplo de esto es el carácter ‘o‘ que es distinto del carácter ‘o’ pero se ve igual. Así, alguien que acceda a google.com no ingresará a google.com, se trata de dominios distintos que se ven igual. El problema aquí está en que las últimas versiones de Firefox y Chrome (y sus derivados) presentan esos enlaces maquillados. ¿Por qué? Porque transforman esos caracteres. El ejemplo publicado por esta investigadora muestra cómo lo que aparenta ser https://www.epic.com es en realidad https://www.xn--e1awd7f.com. El certificado de seguridad de este sitio (que es en lo que se fijan los navegadores para ver si el sitio es seguro) fue obtenido con la ayuda de Let’s Encrypt, algo que toma sólo algunos minutos y arroja por resultado que ambos navegadores anuncien un sitio falso como seguro.

Desde Chrome ya anunciaron las correcciones del caso y llegaría con la próxima versión del navegador, por lo que es recomendable extremar la atención hasta que sea liberada. Como siempre, las usuarias de Firefox la tienen más simple: sólo deben ingresar a about:config, buscar el parámetro network.IDN_show_punycode y cambiar su valor de ‘false’ a ‘true’.

En fin, este tipo de hackeos son multiplataforma ya que es indistinto qué sistema utilices porque el hackeo se hace en el ojo de las personas.

A prestar atención.

¡Happy Hacking!