Hoy te contamos cómo instalar uno de los sistemas operativos más cuidadosos con tu privacidad y anonimato.

La primera vez que escuché de Tails fue 2010 cuando lanzaban la versión 0.6 en medio de la discusión en la lista de redes libres hispana sobre privacidad ante las versiones del ACTA. Después escuché de ella en medio de las discusiones tras el escándalo Snowden y la última a través de un comentario de nuestra lectora Paideia, usuaria de software libre y applefan.

Tal vez; la segunda sea la que más crédito ha dado entre las usuarias a este Debian modificado; este sistema tiene como punto fuerte estar configurado para trabajar por defecto con la red TOR y bloquear la navegación fuera de ella. Lo que lo hace teóricamente muy seguro.

Este sistema es recomendado por hack/periodistas como Glen Greenwald o la documentalista Laura Poitras; por sus cualidades de sistema fantasma (ghost) o sea no almacena los datos localmente haciéndolo teóricamente inmune al software malicioso protegiendo a las periodistas y sus fuentes. Al estar basado en TOR garantiza el anonimato de las usuarias.

A mí, me llama particularmente la atención la canalización de la comunicación a través de una red distribuida de servidores administrados por las usuarias alrededor del mundo. Esta particularidad SÍ lo hace un sistema seguro.

El hecho de ser una distro en red y comunitaria; y que el sistema navegue ligado a esa red bajo el protocolo de seguridad es lo que lo hace espectacularmente seguro; más allá de sus herramientas de seguridad que también las encontramos en al menos tres sistemas especializados libres.

El problema de Tails, reside en su instalación que necesita cierto cuidado y aprendizaje para que quede correctamente funcionando, una vez superado este paso realmente es un sistema muy intuitivo y de fácil uso.

Por eso acá me detendré unas líneas para guiarlo en la instalación:

Lo primero que debemos hacer es asegurarnos que nuestra terminal cumple los requisitos mínimos que se especifican en la página web del proyecto y que detallo a continuación:

Aunque puede funcionar con menos se recomienda que nuestra máquina como mínimo disponga de 1GB de memoria RAM.

En principio la distro tiene que arrancar con cualquier procesador que disponga de una arquitectura x86 o x64. Esta distro no es compatible para funcionar en procesadores Power PC o ARM.

La BIOS de nuestra máquina tiene que permitir arrancar desde una unidad USB. Hoy en día la gran mayoría de las computadoras disponen de esta característica. En caso de que no la tengan siempre se podrá arrancar desde un Live DVD.

Disponer de un USB de como un mínimo de 2GB de RAM para poder ejecutar tails.

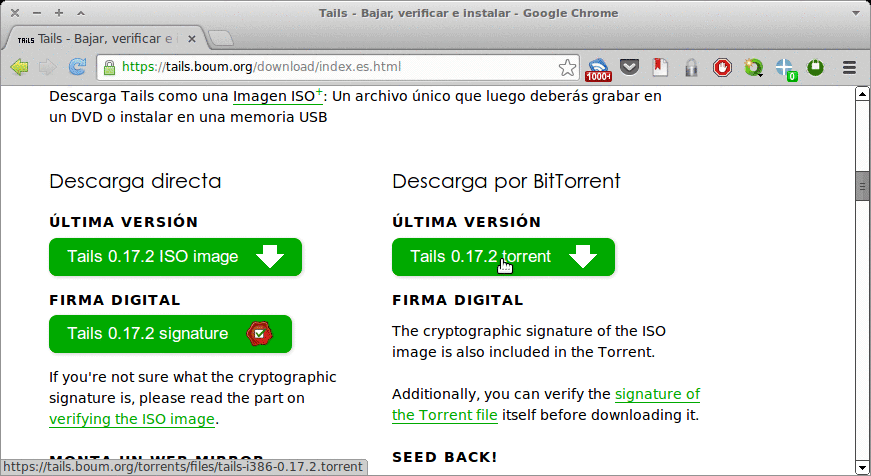

Superados estos requerimientos procedemos a descargar la imagen ISO de Tails de su página de descargas:

https://tails.boum.org/download/index.en.html

Una vez dentro de la página tenemos que seleccionar el método de descarga. Como se puede ver en la captura de pantalla en mi caso he decidido descargar por Torrent.

El link para descarga directa http://dl.amnesia.boum.org/tails/stable/tails-i386-0.23/tails-i386-0.23.iso

Yo recomiendo descargarlo a través del comando:

wget http://dl.amnesia.boum.org/tails/stable/tails-i386-0.23/tails-i386-0.23.iso

Depende la banda de nuestra conexión el tiempo de descarga de los 890 MB que posee la versión actual.

Cuando veamos la descarga contrariamente a otras distros nos encontraremos con que descargamos 2 archivos:

La imagen ISO Tails 0.23 y otro .key que viene a cumplir la función de la llave MH5 solo que encriptada con PGP

Es muy recomendable hacer esta verificación de la integridad ya que es la primer forma de evitar las vulnerabilidades del sistema, descartando toda manipulación de la imagen por terceras.

Para hacerlo seguimos estos pasos:

1- Guardamos tanto los archivos .iso y .key que acabamos de descargar en nuestra home.

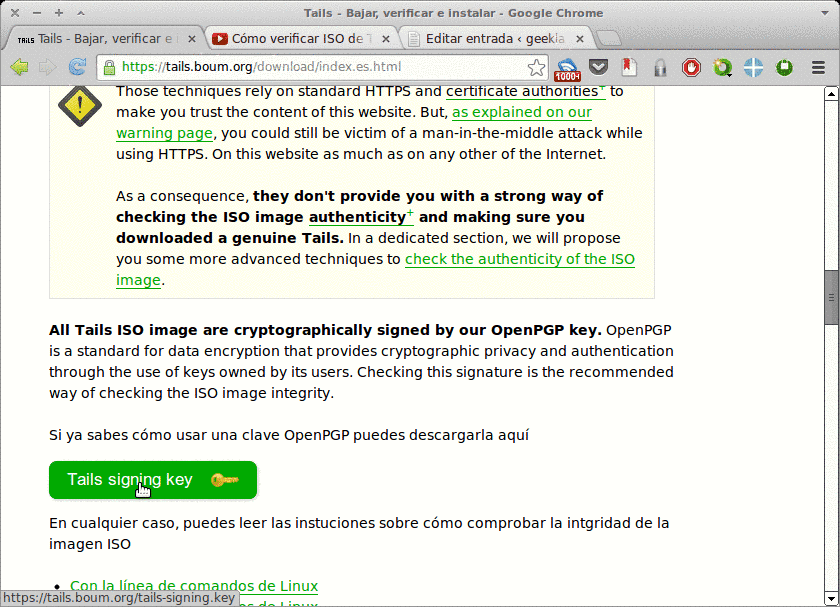

2- Ahora tenemos que descargar la firma digital de Tails. La firma digital de Tails la tenemos que descargar de la siguiente página:

https://tails.boum.org/download/index.es.html#verify

3- Para descargar la firma digital tenemos que dar click en el botón verde (Tails signing Key) que se puede ver en la siguiente captura de pantalla:

4- Guardamos el archivo que acabamos de descargar en nuestra home y abrimos una terminal. Tecleamos el siguiente comando para importar la llave de Tails a nuestro sistema operativo:

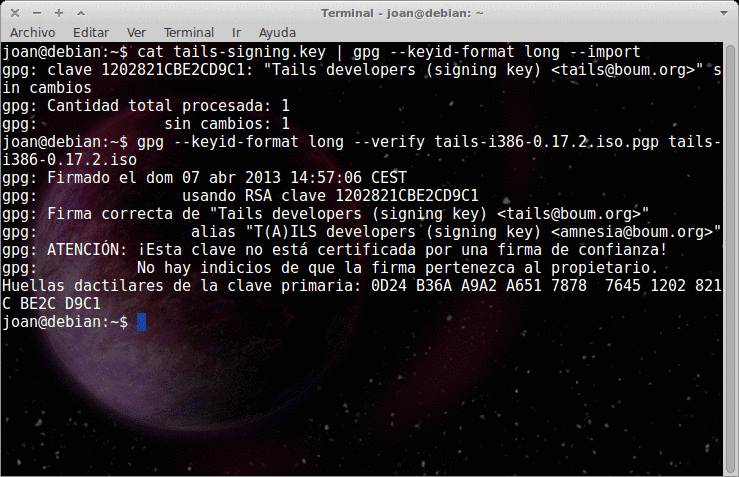

cat tails-signing.key | gpg –keyid-format long –import

5- Seguidamente para iniciar la verificación criptográfica tecleamos el siguiente comando en la terminal:

gpg –keyid-format long –verify tails-i386-0.17.2.iso.pgp tails-i386-0.17.2.iso

Nota: El texto en negrita se tiene que modificar en función del nombre del archivo ISO y de la clave criptográfica que hemos descargado.

Una vez finalizados estos pasos obtendremos un resultado similar al siguiente:

Como pueden ver en la captura de pantalla anterior se imprime la frase “’Firma correcta de “Tails developers (signing key)'»

Esto nos demuestra que esta imagen es segura y no ha sido modificada por nadie desde su publicación por las desarrolladoras y no corremos peligro de ser atacadas por un “francotirador al azar” de la NSA y sus colegas locales.

Al continuar leyendo verán la advertencia de que falta una firma de confianza. Lo recomendable es firmar nosotras mismas, para que ese mensaje desaparezca.

Ahora ya podemos pasar al punto fuerte de Tails: su instalación en USB lo que le da su portabilidad y un extra a la seguridad. Si seguimos los siguientes pasos tendremos un Tails funcionando al 100% de sus posibilidades.

NOTA: NO USAR UNETBOOTIN NI OTRO METODO PARECIDO.

Vamos a construir este penlive al modo hackers, que es el único método para lograr la seguridad y privacidad prometida.

En la terminal empezamos instalando syslinux

$su

password root

#apt-get install syslinux

Nota: Seguramente vuestra distro tiene el paquete syslinux instalado de serie. Pero si no la tenemos o esta desactualizada lo mejor es instalar o actualizar para tener la última versión.

Ahora tenemos que conseguir 2 unidades USB. Seleccionamos uno de los 2 USB y lo enchufamos en el ordenador. Ahora tenemos que averiguar el nombre que asigna el sistema a nuestro dispositivo USB. Para ello abrimos una terminal y tecleamos comando:

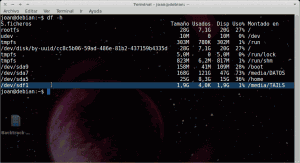

$df -h

El resultado obtenido es el siguiente:

Instalar Tails – Dispositivo USB

Como se puede ver en la imagen hay un dispositivo con denominación /dev/sdf1 con 1.9 GB de capacidad. Este es nuestro USB. Por lo tanto ya sabemos que nuestro dispositivo es reconocido con la denominación /dev/sdf.

Nota: como se puede ver en la captura de imagen el dispositivo leído es dev/sdf1. El 1 hay que omitirlo. Nuestro dispositivo será /dev/sdf

Una vez que conocemos la denominación con la que se reconoce nuestro USB abrimos una terminal y tecleamos los siguientes comandos para generar el live USB:

$isohybrid ‘/home/joan/tails-i386-0.17.2.iso’ –entry 4 –type 0x1c

y seguidamente:

$sudo cat ‘/home/joan/tails-i386-0.17.2.iso’ > /dev/sdf && sync

Nota: La parte de los comandos en texto rojo es variable en función de donde hayan guardado el archivo ISO de tails que se ha descargado y en función de como se denomina nuestro dispositivo USB.

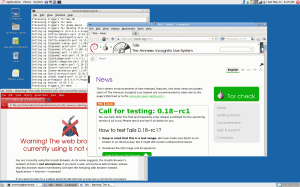

Esperamos unos minutos y el proceso de instalación de Tails en el USB habrá terminado. Ahora ya podemos reiniciar la computadora y hacer que arranque a través de la memoria USB para ejecutar Tails. Justo al arrancar Tails verás la siguiente pantalla:

Seleccionamos Live, apretamos Enter y esperamos unos pocos segundos, como se puede ver en la captura de pantalla Tails ya ha arrancado:

Activar la totalidad de funcionalidades de Tails

Bien; ya tenemos un sistema fantasma totalmente seguro funcionando casi totalmente operativo; pero con muchas características no disponibles. Lo que no nos permite crear un espacio de persistencia para poder almacenar archivos, las bookmark del navegador, paquetes de programas descargados, etc no nos será posible.

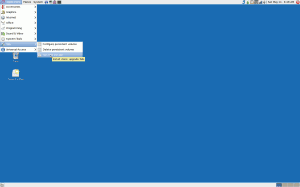

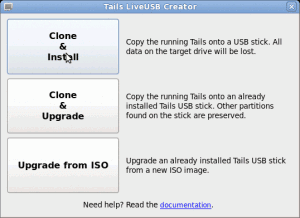

Aca es donde entra a jugar el segundo USB, procedemos a conectarlo a la PC y vamos al menu Applications/tails/Tails USB Installer

Instalar Tails a partir de un USB

Entonces nos aparece la siguiente pantalla

Opciones del instalador de Tails

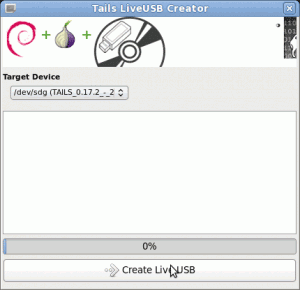

Seleccionamos la opción Clone & Install. Justo después de seleccionarla aparecerá la siguiente pantalla:

Paso final: instalar tails en el otro usb y tendremos nuestro Tails 100% funcional.

Reiniciamos con nuestro Tails totalmente funcional y procedemos a construir la persistencia.Tails es una distribución pensada para no dejar rastros.

Por lo tanto cada vez que apagamos la computadora la totalidad de configuraciones, archivos descargados durante la sesión, bookmark que tenemos en el navegador, programas instalados, configuración del correo Claws, etc desaparecen. La próxima vez que arranquemos el USB el contenido que veremos es exactamente el mismo que como si acabáramos de instalar Tails.

Esto es positivo ya que borra cualquier rastro que dejemos, o sea: es la base de nuestra seguridad; pero también es una molestia no poder continuar con nuestro trabajo abandonado a la mitad en la seccion anterior o tener que reinstalar aquellos programas que no incluye la distribución o reconfigurar el wifi. Para eso realizamos un espacio de persistencia. Que es como tener nuestra carpeta personal en el USB. Esto nos aliviará pero tambien será una vulnerabilidad, por lo que yo recomiendo usar ese espacio para lo estrictamente necesario y después trasladar todo lo demás a nuestra PC de producción.

Bueno manos a la obra.

Para crear el espacio de persistencia tenemos que seguir los siguientes pasos:

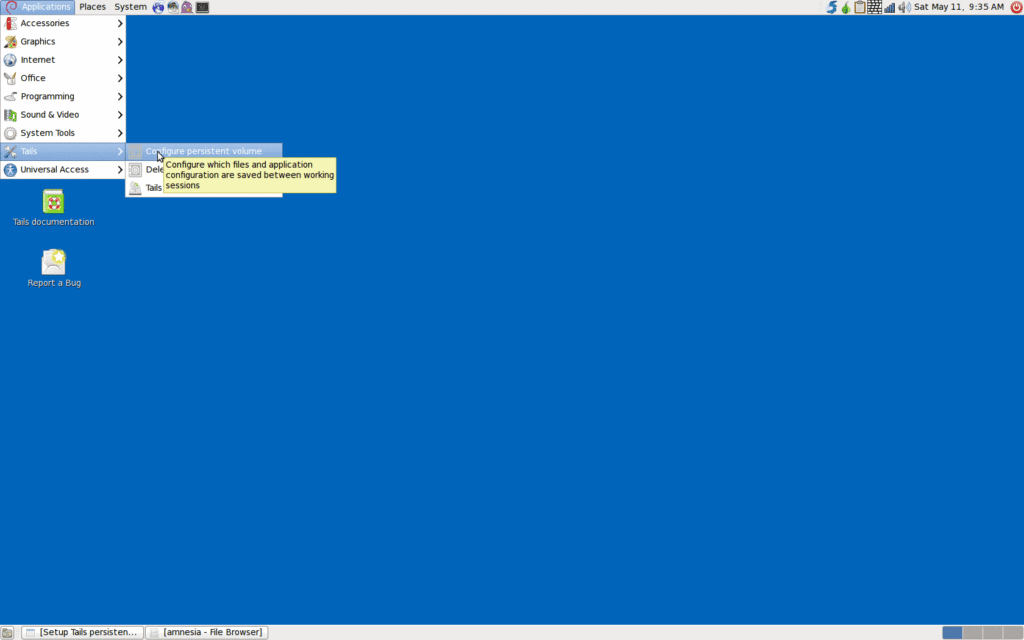

Como se puede ver en la captura de pantalla vamos al menú Applications/Tails/Configure persistent Volume y apretamos el botón derecho del mouse.

Crear volumen de persistencia en tails

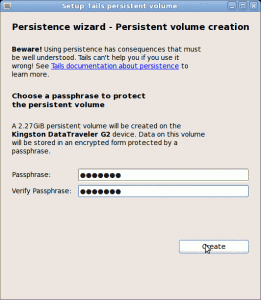

Justo al apretar el botón derecho del mouse aparecerá la siguiente pantalla:

Cifrando el Volumen persistente

En la captura de pantalla pantalla se puede ver que se han detectado los Gb no usados en la distribución Tails. Por defecto Tails toma la totalidad de este espacio libre para crear el volumen de persistencia.

Este volumen justamente se creará cifrado para mantener el más alto porcentaje de seguridad; nos pedirá una clave para el cifrado, la introducimos (recomiendo revisar nuestra nota al respecto usando el buscador del sitio) y procedemos a clickear Create.

Bien, esperamos unos minutos y nos aparecerá una pantalla

Configuración persistencia

Las opciones que veremos serán estas:

Personal Data: Si seleccionamos esta opción podremos almacenar archivos, documentos de trabajo, crear carpetas, etc en el volumen de persistencia.

GnuPG: Si seleccionamos esta opción las claves OpenPGP creadas o importadas se guardarán en el volumen persistente. Así siempre las tendremos disponibles.

SSH Client: Si activamos esta opción, en el espacio de persistencia se almacenarán las claves SSH creadas o importadas, las claves de los host que nos hemos conectado y los archivos de configuración de SSH.

Pidgin: Si activamos la opción pidgin la totalidad de archivos de configuración de está aplicación se guardaran en nuestro volumen de persistencia. Esto incluye la configuración de las cuentas, las claves de encriptación OTR y el historial de chats.

Claws Mail: Si seleccionamos la opción Claws Mail nos permitirá guardar la configuración de nuestro correo electrónico y nuestros emails en el espacio de persistencia.

Gnome Keyring: Si elegimos la opción Gnome Keyring la totalidad de información que contiene el anillo de llaves de gnome se almacenará en nuestro volumen de persistencia. Ejemplos del tipo de información que se guarda en el anillo de llaves son las claves como WiFi WPA que nos sirven para conectarnos a internet, usuarias, etc.

Network Connections: Si elegimos la opción Network Connections se guardará la configuración de conexión de los distintos puntos de acceso en nuestro volumen de persistencia. Por ejemplo la configuración de acceso a WLAN_46, WLAN_80, etc.

APT Packages: Si seleccionamos la opción APT Packages, en nuestro espacio de persistencia se guardará una copia de la totalidad de paquetes instalados con apt-get o synaptic. De esta forma cuando arrancamos el ordenador y necesitemos instalar un programa que ya habíamos instalado anteriormente se instalará mucho más rápido ya que la totalidad de paquetes estarán en el espacio de persistencia y por lo tanto no se tendrán que descargar de Internet de nuevo.

APT Lists: Al seleccionar la opción APT lists haremos que en el espacio de persistencia se almacene la información descargada cuando usamos el comando apt-get update. De este modo, cuando arranquemos Tails la lista de paquetes que contiene cada repositorio estará actualizada.

Browser Bookmarks: Al seleccionar la opción Browser Bookmars lo que estaremos consiguiendo es que se guarden nuestras páginas favoritas en el navegador Iceweasel arrancado en modo seguro. Así, por ejemplo, si ponemos como página favorita la página de The Hidden wiki, la próxima vez que reiniciaremos Tails, The Hidden Wiki aún estará en nuestras páginas favoritas.

DotFiles: Si activamos la opción Dotfiles todos los archivos ubicados en la ruta /lib/live/mount/persistence/XXX_unlocked/dotfiles estarán accesibles desde nuestra carpeta de usuaria.

Custom Directory: La opción Custom directory permite seleccionar cualquier carpeta. Las carpetas que seleccionemos serán almacenadas en nuestro volumen de persistencia. Así por ejemplo si queremos hacer persistente nuestra carpeta de imágenes tan sólo tenemos que seleccionar la carpeta Imágenes.

Nota: Cuando arranquemos Tails nos preguntará si queremos arrancar el espacio de persistencia o no. En el caso que querer arrancarlo tendremos que introducir nuestra contraseña. También existe la posibilidad de abrir nuestro espacio de persistencia en modo sólo lectura.

Una vez que hemos elegido las opciones, como se puede ver en la captura de pantalla tan solo tenemos que apretar el botón Save. En estos momentos ya se ha creado el volumen de persistencia. Para que los cambios surjan efecto se tendrá que reiniciar el ordenador.

A partir de esto momento sólo hay que probar y experimentar con Tails para saber hasta dónde podemos llegar.

Cuando queremos dejar de navegar fantasmalmente o navegar sólo en la web de superficie basta reiniciar la PC y continuar con nuestro sistema normal y los rastreadores perderán totalmente el rastro de ese husmeante.

¿Ya se sienten James Bond? Bien.

Las desarrolladoras de Tails, para proteger el desarrollo, han decidido mantener la clandestinidad y sumergirse en el mar de colaboradoras y nodos distribuidos.

«Las dueñas de Internet, es decir, las gigantes del mundo del ‘marketing’ como Google y Facebook, y las agencias de espionaje quieren que nuestras vidas sean cada vez más y más transparentes en línea, y solo buscan beneficiarse de ello», afirma el equipo de Tails.

Fuentes:

http://actualidad.rt.com/actualidad/view/125511-sistema-operativo-snowden-nsa-espionaje

http://es.wikipedia.org/wiki/The_Amnesic_Incognito_Live_System

http://geekland.hol.es/instalar-tails-para-ser-anonimo/ (imágenes y tutorial)

Hola. Para empezar: muchísimas gracias por este excelente tutorial, ya he instalado tails en una usb anteriormente con esta guía y me funciono de 10 + iva XD. Pero lo que no pude hacer en aquella ocasión es comprobar la integridad de la imagen iso, ya que no entiendo como hacerlo desde windows. Les agradecería enormemente que me ayuden con eso. Espero respuesta con ansias. Gracias

Excelente nota, me hubiera evitado mucho tiempo y algún dolorcito de cabeza haber tenido esta info con anterioridad, así que todas las que se interesen en Talis OS tienen una muy buena tutoría con esto. Solo decir dos cosillas: una que en máquinas virtuales pierde todos sus «superpoderes». No es que yo sea una viva bárbara sino que el sistema lo dice apena muestra el escritorio. Lo segundo es que que en mi caso, al ser prisionera de la secta Macintosh, tuve que enfrentarme a la alternativa de instalar un programa para el arranque o usar una versión de Tails que se está testeando, que viene ya preparada para el arranque en máquinas con EFI en lugar de BIOS.

En fin, toooodo lo demás ya está en esta mini enciclopedia de Tails que nos ha regalado Galleguindio… Gracias.